Definizioni di firewall, per capire di cosa parliamo

Proteggere il proprio pc da malintenzionati, da virus, da sistemi sempre più sofisticati che desiderano rubare dati o installare programmi capaci di fare danni, spesso riparabili ma sicuramente noioso, è una delle priorità per chiunque possieda anche solo un pc, o ancor di più una rete di pc.

Il firewall è un dispositivo che serve alla protezione della rete, sia in entrata che in uscita. Per dispositivo si intende un elemento hardware o un’applicazione software, in questo caso che controllano il traffico di dati in entrambe le direzioni per impedire l’entrata o l’uscita di connessioni pericolose per il sistema.

Qualcuno potrà pensare che, si ha già un antivirus (ricordiamolo, fortemente consigliato, così come frequenti backup dei dati, non lo si dirà mai abbastanza!), un firewall non serve. E invece no, non si tratta assolutamente della stessa cosa

L’antivirus si occupa di proteggere il pc tramite un motore creato e perfezionato per controllare un singolo file, mentre il firewall monitora, permette o blocca le connessioni in entrata e uscita nella rete informatica e quindi successivamente sul computer. Servono dunque entrambi!

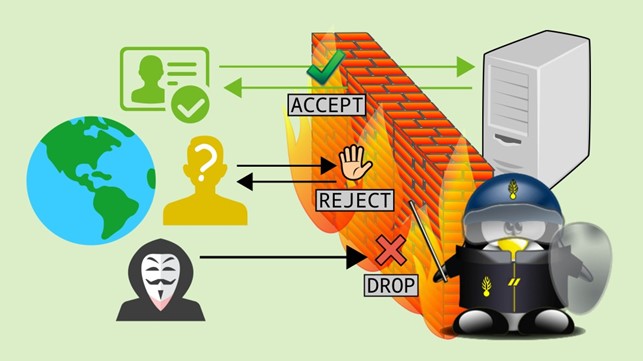

Per chiarire meglio il concetto di firewall, esso è una specie di filtro che controlla il traffico di dati e blocca le trasmissioni pericolose o indesiderate in base a una serie di regole specifiche. Determina il traffico che può transitare da una rete all’altra e quello che deve essere bloccato.

Un firewall è un hardware o un software?

Può essere, come detto, un hardware, un software o un insieme dei due. Se si tratta di un hardware, essi è fornito come apparato appositamente costruito per funzionare come firewall contenente software dedicato. Spesso invece quelli integrati già di default sui pc sono dei software.

Se su un pc c’è un firewall, come capire se è un hardware o un software? Solitamente se appare una finestra d’avviso quando un programma non conosciuto tenta di connettersi al pc stesso, così da chiederci se quel contenuto può passare oppure no, è un software, mentre l’hardware è silenzioso.

Il firewall agisce sia con le connessioni in entrata che con quelle in uscita. Gestisce dunque i tentativi di connessione diretti da host remoti, connessi alla rete Internet, verso il sistema locale e anche quelli che hanno origine dal dispositivo in uso e sono diretti verso altri host.

Il lavoro in uscita è molto utile perché controlla che il traffico sia legittimo, ovvero voluto dall’utente, e non creato da malware che tentano di comunicare con l’esterno per diffondere i dati personali o per garantire un accesso segreto a malintenzionati.

Per meglio comprendere invece il lavoro in entrata, bisogna tener conto del fatto che i dati circolano nel pc sotto forma di pacchetti. Ogni pc viene identificato con un numero IP. Per comunicare con un sito Internet serve invece anche un altro numero, quello della porta.

Il funzionamento dei firewall non può non tener conto di queste regole. Passiamo ora a determinare i vari tipi di firewall, che di fatto potrebbero essere definiti uno l’evoluzione del precedente, anche se come sempre per ogni circostanza potrebbe essere più utile un tipo piuttosto che un altro.

Una classificazione dei firewall

Una prima divisone si potrebbe fare pensando se il firewall funziona per connessioni consentite oppure per connessioni negate. Da qui arriviamo alla distinzione tra quelli che funzionano col metodo default-deny o con il metodo default-allow.

Nel primo caso per impostazione predefinita viene permesso solo ciò che viene autorizzato esplicitamente, mentre il resto viene vietato. Nel secondo, viene bloccato solo ciò che viene vietato esplicitamente, mentre il resto viene permesso. Un funzionamento speculare.

Ogni firewall ha già in sé delle regole e dei parametri che determinano le connessioni consentite ma ogni utente può aggiungerne altre. Per esempio, in molte aziende si disabilita l’accesso ai social newtork o a certi tipi di siti (pensiamo ai porno), oppure a Youtube, in orario di lavoro.

Ci sono dei metodi per cui si possono aggiungere delle “regole” per creare nuovi filtri, anche mediante l’installazione di firewall aggiuntivi a quello esistente per esempio nel sistema operativo Windows. Lo vedremo dopo aver parlato di tipologia di firewall.

Il firewall con filtro a pacchetto, o packet filter, analizza l’etichetta di un pacchetto di dati. Essa, detta anche header, contiene informazioni di base quali quelle citate prima, ovvero gli indirizzi IP, il numero di porta oltre al protocollo in uso.

Confronta poi i contenuti di questa header con le regole impostate e decise e determina se il pacchetto di dati può “passare” oppure no. Questo tipo di firewall è il meno costoso, ha dalla sua la velocità, è ritenuto abbastanza affidabile ma ha delle falle.

Per esempio, lascia il pc esposto a diverse minacce moderne come lo spoofing dell’IP, ovvero la sostituzione di un IP che verrebbe bloccato con uno legittimo. Per aumentare la sicurezza, vengono implementate delle Access Control List (ACL), ovvero liste ordinate di condizioni.

La vulnerabilità dei firewall con filtro a pacchetto viene anche dal fatto che sussiste una connessione diretta tra sorgente e destinazione- Dunque, una volta che il firewall lascia transitare il pacchetto, esso non garantisce più alcuna ulteriore difesa contro ogni successivo attacco.

Un altro tipo, che appunto può essere ritenuto un passo avanti rispetto al quello a filtro a pacchetto, è il firewall con analisi dello stato di connessione, chiamato anche stateful inspection. Non considera solamente i pacchetti dati ma, si potrebbe dire anche le loro condizioni.

Infatti tengono conto dello stato della connessione, delle porte utilizzate sui computer e dei protocolli di trasmissione. In pratica si possono definire delle Access Control List (ACL) non solo tramite indirizzo IP, protocollo di trasporto e porta, ma mediante lo stato della connessione di cui il pacchetto fa parte.

Ad esso si può integrare un sistema chiamato SPI (Stateful Packet Inspection), un meccanismo che controlla i pattern che fanno pensare che sia in atto o si stia preparando un attacco informatico dall’esterno, provvedendo dunque a neutralizzarlo.

L’SPI (chiamato anche dynamic packet filtering) è molto utile contro attacchi DoS, Ping of Death (invio di un numero eccessivo di richieste ICMP), SYN Flood, LAND Attack e IP Spoofing.

Da quando il mondo di Internet è stato rivoluzionato dalla creazione delle app (che non si usano solo nei cellulari bensì anche nei pc, e se non controllate con attenzione possono portare a virus e furti di dati), anche quello dei firewall si è dovuto adattare.

Nascono così i firewall a livelli di applicazioni, i quali prevengono le intrusioni che possono appunto avvenire tramite le app e monitorano le stesse. Sono di difficile utilizzo, per cui di solito vengono maneggiate e impostate da esperti.

Salendo a livelli di protezione ancora più sofisticati, esistono i sistemi di gestione unificata delle minacce (UTM), che sono i veri e propri sistemi integrali di cybersicurezza che contengono anche (ma non solo) un firewall.

Di primo acchito li si potrebbe ritenere complessi da usare, invece sono pensati per un utente medio, con costi anche abbastanza economici.

Nasceranno presto, si pensa, anche apparati altamente personalizzabili con funzionalità di deep packet inspection, intrusion prevention, capacità di riconoscere le applicazioni (e non solo il protocollo applicativo), funzionalità antimalware con informazioni di intelligence provenienti dall’esterno.

Firewall pensati per uso industriale e personale, le differenze

I firewall possono essere distinti anche a seconda della tipologia d’uso. Si parla dunque di firewall enterprise, network-based, detto anche network firewall o firewall hardware, oppure per contro di firewall personale, host-based, personal firewall o firewall software.

Il primo è un hardware, il secondo un software. Il primo è progettato per proteggere reti aziendali, fornisce parecchie funzionalità, ne filtra tutto il traffico, mentre il secondo è progettato per proteggere un singolo host e spesso è già integrato nel pc.

Windows ha già il suo. Cosa installare per inserire altri filtri con facilità?

Come detto prima, i pc che usano Windows hanno già installato Windows Firewall, che garantisce una solida protezione nei confronti del traffico in ingresso e per le comunicazioni in uscita. Può essere personalizzato inserendo filtri per qualsiasi programma.

Per semplificarsi la vita, si può installare in più TinyWall, che resta in esecuzione in memoria e chiede all’utente come comportarsi allorquando un programma dovesse tentare una comunicazione verso l’esterno.

Un’app che funge da firewall è Firewall App Blocker. Si scarica e quando la si ha nel pc tramite “Aggiungi processo” si potrà creare una regola firewall per qualunque programma in esecuzione. Altri firewall, questa volta software, da poter usare sono Comodo Firewall e ZonaAlarmFree.

Insomma, come si può vedere il mondo dei firewall è parecchio ampio, intricato ed anche tecnico, ma la loro importanza per non rischiare spiacevoli sorprese è evidente. Se lo desiderate, ci penseremo noi di Osatech, con la nostra esperienza più che ventennale, a consigliarvi e impostarvi il firewall più adatto a voi. Vi assistiamo anche da remoto.